Função de criptografia e hash

Nesta lição, vamos explorar os princípios fundamentais da segurança criptográfica e ajudá-lo a entender como a criptografia pode ajudá-lo a manter seus ativos digitais seguros e protegidos. Começaremos dando a você uma visão geral de por que a criptografia é tão essencial no mundo das criptomoedas. Você aprenderá sobre as diferentes técnicas usadas para proteger seus ativos digitais e por que é tão importante entender como elas funcionam. Descreveremos os tipos mais comuns de criptografia usados em criptografia, como criptografia, hash e assinaturas digitais. Também vamos mergulhar nos princípios básicos de criptografia e funções de hash, dividindo-os em conceitos simples e fáceis de entender que ajudarão você a analisar o papel que desempenham na segurança dos sistemas blockchain. Você obterá uma base sólida em segurança criptográfica, fornecendo o conhecimento necessário para proteger seus ativos digitais contra possíveis ameaças.

Visão geral da importância da criptografia em cripto

A criptografia é fundamental para a segurança das criptomoedas. Ele fornece uma técnica de criptografia, essencial ao lidar com transações financeiras. A criptografia fornece a segurança e a confidencialidade de dados confidenciais, como chaves privadas, informações de identidade pessoal e detalhes de transações.

Uma das principais vantagens de utilizar criptografia em cripto é que ela ajuda na prevenção de fraudes. A criptografia permite que o remetente e o destinatário de uma transação sejam autenticados, verificando se o indivíduo que transfere os fundos está autorizado a fazê-lo. Isso ajuda na prevenção de transações fraudulentas e garante que os fundos sejam transferidos apenas entre as partes autorizadas.

Outra aplicação importante da criptografia é a proteção dos dados do usuário. Para proteger transações e dados do usuário, a criptomoeda depende de complicados algoritmos matemáticos. A criptografia também é essencial para garantir a segurança dos sistemas blockchain e permite a criação de assinaturas digitais, que podem ser usadas para verificar, como dito anteriormente, a validade das transações e garantir que sejam legítimas e não adulteradas.

Em conclusão, a importância da criptografia na criptografia não pode ser enfatizada. Ele permite a transferência segura e privada de criptoativos, auxilia na prevenção de fraudes, protege os dados do usuário e garante a integridade das redes blockchain.

Tipos comuns de criptografia usados em criptografia

No campo da criptografia, existem várias formas de criptografia, cada uma com seu próprio conjunto de vantagens e desvantagens. Entre os tipos mais populares de criptografia empregados na criptografia estão:

Criptografia de chave simétrica

A criptografia de chave simétrica criptografa e descriptografa dados com uma única chave. Por ser relativamente rápido e eficiente, esse tipo de criptografia é frequentemente empregado para criptografar grandes volumes de dados. A chave deve ser comunicada entre o remetente e o destinatário, deixando-a vulnerável à interceptação por terceiros.

Leia mais: O que é criptografia de chave simétrica?

Criptografia de chave assimétrica

A criptografia de chave assimétrica, também conhecida como criptografia de chave pública, emprega um par de chaves, uma para criptografar e outra para decodificar. Embora as chaves estejam teoricamente conectadas, a chave de criptografia é tornada pública enquanto a chave de decodificação é mantida privada. Como resultado, a criptografia de chave assimétrica é mais segura do que a criptografia de chave simétrica, pois não requer que a chave secreta seja compartilhada.

Leia mais: O que são algoritmos de chave assimétrica?

・ Hash

As funções de hash são usadas para transformar enormes volumes de dados em um resultado de comprimento fixo conhecido como hash. Isso é freqüentemente usado em conjunto com a criptografia de chave assimétrica para garantir a autenticidade da transação. As funções de hash são irreversíveis, o que significa que, uma vez formado, um hash não pode ser alterado de volta à sua forma original.

Leia mais: O que torna o Blockchain imutável?

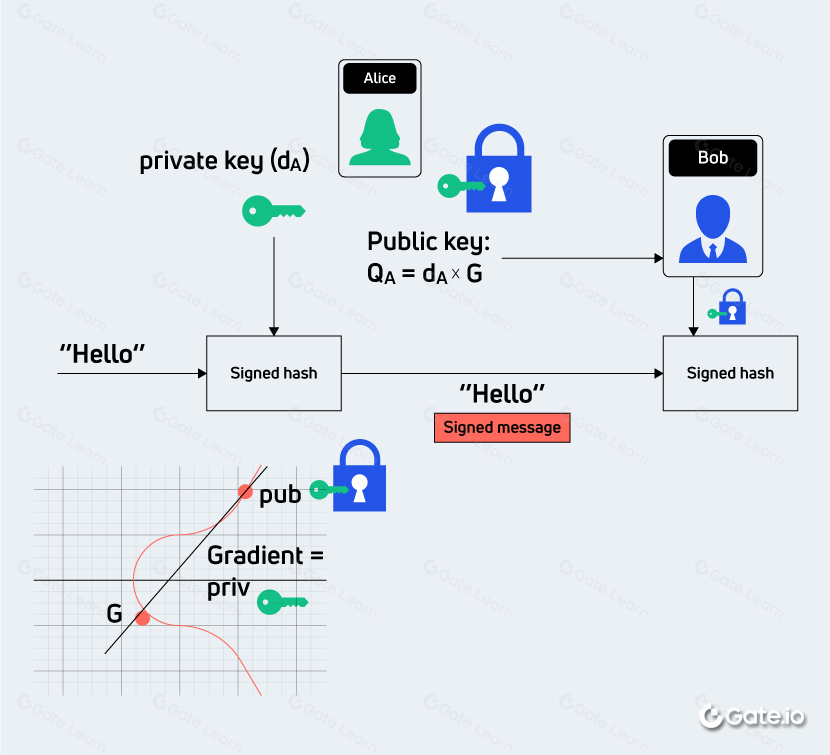

・Assinaturas digitais

As assinaturas digitais são usadas para validar a legitimidade de uma transação. Eles são gerados combinando criptografia de chave assimétrica e funções de hash e fornecem um meio de garantir que uma transação não seja adulterada ou modificada de nenhuma maneira.

Leia mais: O que é uma assinatura digital?

・Criptografia de curva elíptica

Criptografia de curva elíptica é um tipo de criptografia de chave assimétrica comumente utilizada em sistemas blockchain. Ele oferece grande segurança, exigindo menos recursos do computador do que outros métodos de criptografia.

Compreender os princípios básicos de criptografia e funções de hash

・Confidencialidade, Integridade, Autenticação

Criptografia é a prática de proteger dados e comunicações empregando técnicas matemáticas. Ele é usado para proteger dados confidenciais, evitar fraudes e acesso não autorizado e garantir a legitimidade e integridade das transações.

Um dos conceitos essenciais da criptografia é a confidencialidade, que garante que apenas pessoas autorizadas tenham acesso a dados confidenciais. Isso é feito pelo uso de criptografia, que embaralha os dados para que apenas pessoas autorizadas possam lê-los.

Outro aspecto importante da criptografia é a integridade, que garante que os dados não foram adulterados ou alterados de forma alguma. As funções de hash são frequentemente empregadas para atingir esse princípio. Uma função hash aceita dados de entrada de qualquer tamanho e retorna uma saída de tamanho fixo conhecida como hash. Uma alteração nos dados de entrada leva a uma saída de hash completamente diferente, tornando quase impossível reproduzir os dados de entrada originais da saída de hash. Como resultado, é um instrumento eficaz para garantir a integridade dos dados (explicaremos as funções de hash com um exemplo nos próximos parágrafos).

O terceiro princípio da criptografia é a autenticação. Ele garante que o remetente e o destinatário de uma mensagem sejam quem afirmam ser. Isso é frequentemente realizado por meio do uso de assinaturas digitais. O destinatário pode então usar a chave pública do remetente para validar a assinatura, garantindo que a mensagem não foi alterada e que o remetente é quem afirma ser.

Resumindo :

Confidencialidade:

- Garante que apenas as partes autorizadas tenham acesso a dados confidenciais

- Obtido por meio de criptografia

- Os tipos de criptografia incluem chave simétrica, chave assimétrica e criptografia híbrida

Integridade:

- Garante que os dados não foram adulterados ou alterados

- Obtido através do uso de funções hash

- Uma alteração nos dados de entrada resulta em uma saída de hash completamente diferente, impossibilitando a recriação dos dados originais a partir do hash

- As funções de hash são usadas para verificar a integridade dos dados

Autenticação:

- Garante que o remetente e o destinatário de uma mensagem são quem afirmam ser

- Obtido através do uso de assinaturas digitais

- As assinaturas digitais são criadas combinando um hash dos dados com a chave privada do remetente

- O destinatário pode então usar a chave pública do remetente para verificar a assinatura, garantindo que a mensagem não foi alterada e que o remetente é quem afirma ser.

O que é uma Função Hash?

Agora, vamos nos aprofundar um pouco mais nas funções de hash:

Uma função hash é um algoritmo matemático que recebe uma entrada de qualquer tamanho e retorna uma saída de tamanho fixo, conhecida como hash. A saída de hash é tipicamente uma sequência de letras e números que parece ser aleatório e sem sentido. Por exemplo, digamos que temos um pedaço de texto “Hello, world!” que queremos hash usando o algoritmo SHA-256. A saída de hash resultante seria:

SQL

2ef7bde608ce5404e97d5f042f95f89f1c2328715f16a5d0f9474c4abb17e6fb

Agora, digamos que mudamos um pouco o texto para “Hello, world!!”. Se fizermos hash usando o mesmo algoritmo, a saída de hash resultante será completamente diferente

SQL

f7deae29a21bca9cd9b01227c8b6cbfa04dece2b6eaa49c2b8d649a03bbd4ad4

Isso mostra como até mesmo pequenas alterações nos dados de entrada resultam em uma saída de hash totalmente diferente, tornando quase difícil reconstruir os dados de entrada originais a partir do hash. As funções de hash são empregadas para manter a integridade dos dados porque quaisquer alterações nos dados de entrada produzem uma saída de hash diferente. Eles são amplamente utilizados no mundo criptográfico para validar a autenticidade e a integridade das transações, garantindo que os dados não sejam adulterados ou alterados de forma alguma.

Funções Hash no Bitcoin

Muitos sistemas blockchain, incluindo Bitcoin, utilizam funções de hash no processo de mineração. Os mineradores em Bitcoin devem resolver uma função matemática complicada para validar transações e ganhar recompensas. O desafio exige que você encontre uma saída de hash que atenda a critérios específicos, o que é uma tarefa realmente desafiadora. Mas, uma vez que um minerador descobre uma saída de hash legítima, é simples para outros participantes da rede validar a solução, garantindo que a transação seja válida.

Existem vários tipos de funções hash usadas na criptografia, cada uma com seu próprio conjunto de vantagens e desvantagens. O algoritmo SHA-256, usado no Bitcoin e outras criptomoedas, e o algoritmo Keccak-256, usado no Ethereum, são dois exemplos comuns.

É importante observar que, embora as funções de hash sejam extremamente seguras e confiáveis, elas não são perfeitas. É possível para um invasor encontrar duas entradas diferentes que produzem a mesma saída de hash, um fenômeno conhecido como colisão de hash. Como isso é incomum e difícil de conseguir, é uma falha que deve ser considerada na construção de sistemas criptográficos.

Todos os interessados no campo da criptografia devem compreender os fundamentos da criptografia e das funções de hash. Esses princípios são importantes para o sucesso das criptomoedas e dos sistemas blockchain porque formam a espinha dorsal da comunicação segura e da validação de transações no ecossistema. Podemos garantir que os dados confidenciais sejam mantidos em sigilo, a integridade dos dados seja preservada e as transações sejam autorizadas e verificadas usando criptografia, funções de hash e assinaturas digitais, resultando em uma rede segura e confiável para todos os participantes.